I RISCHI DELLA RETE

di Francesco Parenti

Le diverse tipologie di illecito che possono essere commesse tramite un uso improprio di Internet

Con l’avvento del nuovo millennio l’utilizzo di Internet si è capillarmente diffuso a macchia d’olio, tanto che oggi possiamo senza dubbio affermare che la Rete rappresenta uno dei principali mezzi di comunicazione e di manifestazione del pensiero, soprattutto per i minori, nati quando le nuove tecnologie informatiche avevano già da tempo preso campo.

Tramite la Rete si ha la possibilità di mettersi in contatto con persone molto distanti, di conversare con loro, vederle sullo schermo, condividere informazioni, immagini, musiche, filmati.

L’uso e l’abuso dei social network si sono ormai consolidati nel corso degli anni e sono diventati un’abitudine di cui non siamo disposti a fare a meno. Senza dubbio i social media consentono di estendere le proprie reti sociali e professionali, di autopromuoversi e seguire i propri interessi con estrema facilità e rapidità. Ma non si può dimenticare che, proprio per la loro pervasività ed efficacia, i social media sono strumenti molto potenti, a cui dobbiamo avvicinarci con cautela e con la consapevolezza dei rischi che un uso eccessivo e/o distorto di essi può comportare. Purtroppo, la cronaca sempre più spesso ci racconta vicende che mostrano con quanta rapidità e facilità ciò che avviene sui social media costituisce, nei casi più eclatanti, una vera e propria scena del crimine.

La pericolosità di un uso distorto di tali mezzi di comunicazione emerge sia dal lato attivo, sia dal lato passivo: da un lato, è molto facile, oggi, commettere illeciti tramite i social network (si pensi alla frequenza con cui ci si insulta in Rete anche solo a causa di una diversa opinione); dall’altro, mediante una navigazione non attenta, è ancora più facile essere vittime di siffatti comportamenti illeciti (si pensi al proliferare delle truffe informatiche e alle molteplici sfumature che esse assumono).

Sotto il lato attivo – cioè quando si è autori di un illecito -, si evidenzia l’estrema facilità con cui, tramite la Rete, si possono perpetrare molti illeciti, sia civili, sia, nei casi più gravi, penali o amministrativi: talvolta, la commissione di illeciti tramite Internet è caratterizzata da un’ampia sensazione di impunità legata all’uso degli strumenti informatici (si pensi, ad esempio, ai reati di pirateria informatica connessi alla violazione del diritto d’autore dove gli utenti, spesso in buona fede, credono che tutto quanto accessibile in Rete sia di per sé legittimamente scaricabile e utilizzabile).

La normativa posta a tutela dei diritti si sviluppa su vari livelli, per lo più sulla base del diverso rango dei beni (secondo la gerarchia desumibile dalla Costituzione) e della diversa intensità e quantità dell’offesa.

L’illecito penale, meglio conosciuto come “reato” – addebitabile al minore se ha più di quattordici anni e se il Giudice riterrà che sia stato capace di intendere e di volere la portata ed il disvalore del fatto illecito compiuto – comporta conseguenze piuttosto gravi (una pena pecuniaria e, nei casi più gravi, una pena detentiva).

L’illecito civile, che è meno grave di quello penale, e che presuppone la c.d. capacità di agire, ossia la facoltà di compiere atti giuridici – che si acquista al compimento del diciottesimo anno di età -, comporterà delle conseguenze non tanto per il minore ma per i suoi genitori e per quei soggetti che sono tenuti alla sua sorveglianza (solitamente, un risarcimento dei danni).

All’illecito penale e all’illecito civile si aggiunge anche l’illecito amministrativo, introdotto recentemente nel nostro ordinamento dal D.Lgs. n. 7 del 15 gennaio 2016 e dal D.Lgs. n. 8 del 16 gennaio 2016, provvedimenti normativi che hanno depenalizzato alcuni reati, trasformandoli, appunto, in illeciti amministrativi.

L’illecito amministrativo comporta delle sanzioni pecuniarie immediatamente esecutive e di importo particolarmente elevato.

Occorre inoltre segnalare che uno stesso comportamento può costituire contemporaneamente sia un illecito civile che un reato o un illecito amministrativo. Si pensi, ad esempio, alle offese che molto spesso vengono scambiate su Internet mediante i forum o le chat. Se si offende tramite Internet un’altra persona durante una conversazione in chat o su un forum, si potrà essere chiamati a rispondere del reato di ingiuria o di diffamazione, e a risponder anche del danno che si sarà procurato alla vittima del reato (con la conseguenza che oltre alla sanzione penale vi saranno pure conseguenze civilistiche risarcitorie).

Non vanno, poi, dimenticate le pene accessorie, ossia quella pene previste per accompagnare la pene principali, comminate come conseguenza della commissione di un reato, che possono talvolta essere più fastidiose e nocive della pena principale. Tra le principali pene accessorie si ricorda l’interdizione (o la sospensione) dai pubblici uffici e l’interdizione dall’esercizio di una professione.

Sotto il lato passivo, si evidenzia che la struttura dei social network è stata progettata per essere piena di potenziali insidie: il fatto che l’accesso a tutti i principali social media è gratuito è perché la potenziale merce sono i nostri gusti, le nostre informazioni, le nostre preferenze, i nostri gusti, ecc. I nostri nomi, cognomi, immagini, dati, sono spesso reali e visibili da chiunque: ciò contribuisce spesso a creare nuovi scenari di rischio e ad attirare nuovi potenziali predatori.

È solo e soltanto un uso consapevole e intelligente della Rete che può scongiurare, da un lato, il pericolo di commettere illeciti e, dall’altro, quello di diventare vittime inconsapevoli di comportamenti criminosi.

Ma quali sono i principali illeciti che possono essere commessi tramite la Rete?

Gli illeciti penali (i “reati”)

1) La diffamazione.

L’ingiuria e la diffamazione sono due tra gli illeciti che vengono commessi più frequentemente tramite la Rete. Mentre L’ingiuria – che dal 2016 non è più reato ma è un illecito civile – consiste nell’offesa recata all’onore e al decoro di una persona presente, la diffamazione, invece, è l’offesa nei confronti della reputazione altrui commessa comunicando con altre persone, che devono essere almeno due o più di due.

L’art. 595 del Codice Penale dispone che chiunque, comunicando con più persone, offende l’altrui reputazione, è punito con la reclusione fino a un anno o con la multa fino a € 1.032,00. Se l’offesa consiste nell’attribuzione di un fatto determinato, la pena, invece, è della reclusione fino a due anni, ovvero della multa fino a € 2.065,00. Scrivendo su un forum o su un social network può capitare è facile incappare nella diffamazione: il terzo comma dell’articolo 595 del Codice Penale contempla la diffamazione online come circostanza aggravante della diffamazione perché realizzata tramite Internet che viene considerato un mezzo di pubblicità, perché idoneo e sufficiente a trasmettere un messaggio diffamatorio a una pluralità di soggetti.

Con la previsione di tale reato il Legislatore intende tutelare la reputazione, e cioè quella stima di cui un soggetto ha in seno alla società per le caratteristiche che gli sono proprie. Per ledere la reputazione altrui – e quindi per integrare il reato di diffamazione – sono necessarie espressioni non vere, offensive, denigratorie o espressioni dubitative, insinuanti, allusive, sottintese, ambigue, se per il modo con cui sono dette fanno sorgere in chi legge un plausibile convincimento sull’effettiva rispondenza a verità dei fatti falsi narrati. La vittima oggetto della diffamazione deve essere invece una persona determinata o determinabile.

Le stesse considerazioni valgono se la lesione della reputazione è perpetrata su WhatsApp (direttamente) o mediante la condivisione sui social media di screenshot della messaggistica privata.

Il progressivo aumento della platea degli utilizzatori dei social media ha comportato un incremento esponenziale del reato di diffamazione. Tuttavia, l’assuefazione ai social network di molti soggetti ha dato vita alla spregevole figura dell’hater che, mediante un nickname che non riconduce alla sua identità e mediante metodi subdoli, riesce a sfuggire al tentativo di essere individuato, restando così molto spesso impunito.

Esempio di diffamazione a mezzo Facebook

2) Il Cyberstalking.

Questo reato si verifica quando si minaccia o si molesta, mediante un insieme di comportamenti, qualcuno in modo tale da infliggergli un disagio psichico o da determinare un giustificato timore per la sicurezza personale propria o di una persona vicina o comunque in modo tale da pregiudicare in maniera rilevante il suo modo di vivere.

L’art. 612 bis del Codice Penale punisce con la reclusione da un anno a sei anni e sei mesi chiunque, con condotte reiterate, minaccia o molesta taluno in modo da cagionare un perdurante e grave stato di ansia o di paura ovvero da ingenerare un fondato timore per l’incolumità propria o di un prossimo congiunto o di persona al medesimo legata da relazione affettiva ovvero da costringere lo stesso ad alterare le proprie abitudini di vita.

Le due diverse categorie di comportamenti che caratterizzano il cyberstalking – e più in generale lo stalking – sono le comunicazioni intrusive e i contatti non voluti.

La prima categoria (comunicazioni intrusive) ricomprende in tutti quei comportamenti diretti a stabilire un contatto con la vittima, allo scopo di manifestarle emozioni, desideri, odio oppure amore. Per innescare un contatto il cyberstalker utilizzerà le agevoli forme di comunicazione che la Rete mette a disposizione (richieste di amicizia su Facebook, messaggistica istantanea dei vari social network, e-mail, ecc.).

La seconda categoria (contatti non voluti) contempla tutti quei comportamenti volti ad ottenere un controllo diretto sulla vittima (osservazione, controllo, sorveglianza, interazioni eccessive, offese, minacce, richieste ossessive di incontri di persona, denigrazione, ecc.). Si pensi alla comunicazione ossessiva – fatta passando da un social media all’altro -, diretta (nei confronti della vittima) o indiretta (nei confronti degli amici virtuali della vittima), fatta di offese, minacce e umiliazioni, che il cyberstalker può agevolmente fare mediante la Rete.

Una particolare forma di cyberstalking è il cyberbullismo, fenomeno sempre più diffuso, per lo più a causa della facilità con cui oggi è possibile effettuare e diffondere immagini e video. Purtroppo, nelle pagine della cronaca ci si imbatte spesso in fenomeni di cyberbullismo. Il bullismo (e quindi anche il cyberbullismo) rappresenta una forma di disagio tipicamente infantile e adolescenziale, caratterizzato da comportamenti di prevaricazione e da un rapporto asimmetrico tra la vittima e il bullo, il quale è alla continua ricerca di autoaffermazione e di approvazione da parte di spettatori conniventi – e non per questo meno pericolosi -, oltre che della distruzione psicologica della vittima.

I comportamenti del cyberbullo possono essere descritti con le seguenti condotte:

- a) rivelare e diffondere notizie o fatti compromettenti attraverso la Rete; spesso tali informazioni riguardano dati personali e sensibili e vengo estorti mediante pressioni psicologiche (data dropping o exposure);

- b) diffamare la vittima tramite la Rete (slander);

- c) umiliazioni della vittima sulla Rete, mettendole contro altri utenti del web (flaming).

La Legge 29 maggio 2017, n. 71 recante “Disposizioni a tutela dei minori per la prevenzione ed il contrasto del fenomeno del cyberbullismo” prevede tutta una serie di azioni a carattere preventivo e con una strategia di attenzione, tutela ed educazione nei confronti dei minori coinvolti dal cyberbullismo, sia nella posizione di vittime sia in quella di responsabili del reato in questione.

In particolare, la vittima di cyberbullismo, che abbia compiuto almeno 14 anni, e i genitori o esercenti la responsabilità sul minore, può inoltrare al titolare del trattamento o al gestore del sito Internet o del social media utilizzato per bullizzare un’istanza per l’oscuramento, la rimozione o il blocco di qualsiasi altro dato personale del minore, diffuso nella Rete.

Inoltre, in ogni istituto scolastico viene individuato un referente per le iniziative contro il bullismo e il cyberbullismo. Il dirigente scolastico ha l’obbligo di informare subito le famiglie dei minori coinvolti in atti di bullismo e, se necessario, convocare tutti gli interessati per adottare misure di assistenza alla vittima e sanzioni e percorsi rieducativi per gli autori del reato. Più in generale, è stata incrementata la formazione del personale scolastico e la promozione di un ruolo attivo degli studenti, mentre ai singoli istituti è demandata l’educazione alla legalità e all’uso consapevole di internet. Alle iniziative in ambito scolastico collaborano anche la Polizia postale e le associazioni territoriali.

Di particolare importanza è il fatto che la Legge in questione ha esteso al cyberbullismo la particolare procedura di ammonimento prevista in materia di stalking: fino a quando non è proposta querela o non è presentata denuncia il Questore convoca il minore, insieme ad almeno un genitore o ad altra persona esercente la responsabilità genitoriale e lo ammonisce formalmente circa gli effetti della sua condotta di cyberbullismo: tale misura ha il vantaggio della celerità nella prevenzione e nella repressione dell’illecito e si rivela particolarmente efficace e più funzionale di una denuncia che porta sì ad un processo ma spesso quando gli effetti catastrofici e distruttivi del cyberbullismo si sono già verificati in modo irreversibile.

3) La pedopornografia.

Negli ultimi anni vi è stato un significativo incremento della produzione, condivisione e vendita di materiale pedopornografico in Rete: sebbene le immagini pedopornografiche si trovino prevalentemente nel c.d. dark web, l’utilizzo congiunto di Internet e delle nuove tecnologie, come le fotocamere degli smartphone, i servizi cloud storage e i social media ne hanno favorito una diffusione capillare.

La pornografia infantile consiste nello sfruttamento sessuale dei bambini, ossia nell’uso dei bambini per soddisfare i bisogni sessuali degli altri, a scapito dei bisogni emotivi e fisici degli stessi.

Già dal 1998 il nostro Paese si è dotato di una specifica normativa destinata a combattere efficacemente la diffusione del materiale pedopornografico: l’art. 600 ter del Codice Penale punisce condotte diverse – dalla produzione, reclutamento e induzione a partecipare a spettacoli pornografici, alla vendita, divulgazione e partecipazione a tali spettacoli – finalizzate alla strumentalizzazione sessuale del minore.

Inoltre, la Legge n. 269 del 1998 prevede una serie di attività di contrasto di competenza della Polizia postale, che quindi può svolgere un ruolo attivo nel corso delle indagini, oltre che preventivo, come quello dell’agente sotto copertura.

Per apprestare una maggiore tutela contro qualsiasi forma di pornografia minorile, anche alla luce dell’esponenziale crescita dell’utilizzo delle nuove tecnologie, nel 2006 è stato introdotto l’art. 600 quater 1 del Codice Penale, che estende la normativa sulla diffusione della pedopornografia alla pornografia virtuale, cioè alle “immagini realizzate con tecniche di elaborazione grafica non associate in tutto o in parte a situazioni reali, la cui qualità di rappresentazione fa apparire come vere situazioni non reali”.

La pedopornografia virtuale rileva sul piano penale anche quando viene realizzata senza utilizzare immagini di “minori reali”, dal momento che ad essere tutelata non è soltanto la libertà sessuale del bambino reale eventualmente rappresentato, ma anche la personalità e lo sviluppo dei soggetti minorenni intesi come categoria in generale. Lo scopo della criminalizzazione delle condotte di produzione, diffusione e possesso di immagini pedopornografiche virtuali consiste nell’evitare che tali immagini possano divenire lo strumento per sedurre dei soggetti minori od invitarli a partecipare ad attività sessuali.

Tuttavia, nonostante la stipula di alcuni trattati internazionali, la normativa in questione presenta alcuni aspetti problematici: la natura transnazionale di Internet, o per meglio dire l’assenza di un luogo fisico ove vengono commessi i reati per il tramite della Rete ha comportato, e l’assenza di una disciplina uniforme tra i vari Stati sui dispositivi di protezione, sui meccanismi di archiviazione dei dati, sulle condotte illecite ha comportato una mancanza di coordinamento e, quindi, maggiori difficoltà a perseguire tempestivamente e efficacemente i reati di pedopornografia.

4) Il revenge porn.

È possibile, talvolta, che il materiale erotico-pornografico sia messo a disposizione di taluno in maniera consensuale. Sempre più spesso accade che ragazzi, anche molto giovani, si scambino immagini o filmati di carattere erotico (a volte in cambio di denaro, di ricariche telefoniche o di altre utilità). Tale materiale, poi, viene condiviso, senza il consenso del soggetto ritratto, attraverso i sistemi di messaggistica istantanea (ad esempio, WhatApp) oppure tramite condivisione diretta tra smartphone, o addirittura tramite i canali di file sharing.

Questo è il fenomeno del sexting. Si pensi alla ragazza che invia al suo fidanzato, che abita lontano, un selfie particolarmente sensuale.

Mentre il sexting si basa sulla libera volontà delle parti di scambiarsi messaggi e/o fotografie di un determinato tipo e non costituisce un illecito, il c.d. revenge porn assume connotati assolutamente diversi in quanto il contenuto sessualmente esplicito viene divulgato a terzi senza il consenso di chi è ritratto: proprio per questo il nostro ordinamento, con la Legge n. 69 del 2019 ha previsto il reato di “Diffusione illecita di immagini o video sessualmente espliciti” (revenge porn), punendo chiunque, dopo averli realizzati o sottratti, invia, consegna, cede, pubblica o diffonde immagini o video di organi sessuali o a contenuto sessualmente esplicito, destinati a rimanere privati, senza il consenso delle persone rappresentate. È interessante notare come il Legislatore non si sia limitato a punire soltanto il “primo livello”, ossia il diretto destinatario delle immagini inviate dalla vittima, ma anche i livelli successivi – talvolta, sotto il profilo del danno psicologico, più pericolosi e lesivi del primo livello – stabilendo che “La stessa pena si applica a chi, avendo ricevuto o comunque acquisito le immagini o i video li invia, consegna, cede, pubblica o diffonde senza il consenso delle persone rappresentate al fine di recare loro nocumento”.

Si pensi, ancora una volta, alla ragazza che invia al suo fidanzato, che abita lontano, un selfie sensuale. Il fidanzato che, per vantarsi, diffonde o pubblica tale selfie agli amici o comunque a terze persone, senza il consenso della ragazza, risponderà del reato di revenge porn (primo livello). I destinatari del messaggio del fidanzato, laddove diffondano, cedano o pubblichino il selfie in questione, risponderanno comunque del reato di revenge porn (livelli successivi). In questo modo il Legislatore ha inteso porre un argine agli effetti devastanti, sotto il profilo psicologico, della “catena” che la messaggistica istantanea con la sua diffusione capillare può arrecare.

5) L’adescamento di minorenni.

L’art. 609 undecies del Codice Penale, introdotto nel nostro ordinamento nel 2012, prevede e punisce l’adescamento di minorenni, fattispecie che si verifica laddove qualcuno, allo scopo di commettere specifici reati sessuali (induzione, sfruttamento della prostituzione minorile, atti sessuali in cambio di denaro o di altra utilità, produzione di materiale pedopornografico, violenza sessuale, atti sessuali con minore, ecc.) adeschi un minore di anni sedici. La pena, se il fatto non costituisce un reato più grave, consiste nella reclusione da uno a tre anni.

La medesima disposizione chiarisce che “per adescamento si intende qualsiasi atto volto a carpire la fiducia del minore attraverso artifici, lusinghe o minacce posti in essere anche mediante l’utilizzo della rete internet o di altre reti o mezzi di comunicazione”. Ad esempio, realizza il reato di adescamento di minori mediante artifici chi finga di essere un agente di moda per irretire giovani aspiranti modelle, costruendo per tale scopo falsi profili personali sui social media.

Con l’introduzione di tale norma si è voluto introdurre nel nostro ordinamento un reato che consentisse di perseguire il preoccupante fenomeno del c.d. “child grooming”, e cioè l’adescamento di minorenni, fondamentalmente tramite Internet, al fine di compiere sugli stessi abusi sessuali o comunque di realizzare materiale pedopornografico.

I più recenti studi a livello internazionale sul child grooming descrivono il tipico comportamento dell’adescatore come una attività di manipolazione psicologica strutturata in fasi consecutive. Generalmente, l’adescatore procede nella scelta della vittima, attraverso l’impiego di social network e di motori di ricerca (victim selection and information gathering). Individuato il bersaglio, l’adescatore lo contatta e getta le basi per un legame di amicizia virtuale (friendship forming stage), cui segue un consolidamento del legame affettivo e confidenziale (relationship forming stage). Accertata l’assenza di controllo genitoriale o di una supervisione nell’uso del computer (risk assesment stage), l’adescatore si apre a confidenze personali e ne chiede altrettante in cambio, il che produce una crescita repentina del grado di intimità e di reciproca mutualità del rapporto (exclusivity stage). Da ultimo, l’adescatore introduce la tematica sessuale ed esercita pressioni finalizzate all’incontro, a volte usando come minaccia i segreti e le intimità raccolte nel corso dell’adescamento (sexual stage).

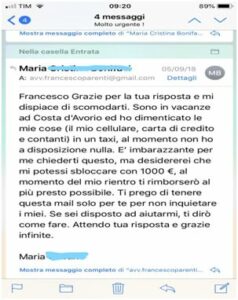

6) La truffa.

Con l’enorme e continua espansione delle nuove tecnologie, anche il classico reato di truffa ha avuto una diffusione a macchia d’olio. Come è noto, questo illecito penale si verifica quando, con l’inganno, si induce qualcuno in errore, procurandosi un ingiusto profitto con altrui danno.

Si pensi, ad esempio, a quei criminali che riescono a scoprire le credenziali di accesso di alcune caselle mail, le rendono proprie, sostituendo le password di accesso e rendendo quindi, almeno momentaneamente, impossibile l’utilizzo. A questo punto i criminali iniziano a mandare e-mail di massa con richieste di aiuto a tutti i contatti presenti nelle rubriche o comunque scoperti nella e-mail dei proprietari delle e-mail violate. I testi delle predette e-mail sono del seguente tenore: “Buongiorno, come stai? Sono in vacanza all’estero e ho dimenticato le mie cose (cellulare, carta di credito e contanti) in un taxi; al momento non ho a disposizione nulla. È imbarazzante per me chiederti questo ma desidererei che tu mi potessi aiutare inviandomi subito € 1.000. Al momento del mio rientro ti rimborserò immediatamente. Ti prego di tenere questa e-mail solo per te e di non inquietare i mei. Se sei disposto ad aiutarmi ti dirò come fare. Attendo una tua risposta. Grazie infinite”.

Con particolare riferimento alla truffa commessa per il tramite della Rete, occorre distinguere due diverse tipologie di reato: da un lato, la c.d. truffa comune, commessa attraverso mezzi informatici; dall’altro la c.d. frode informatica (computer crime o cyber crime).

Nella truffa comune la Rete o i social media o lo smartphone vengono utilizzati come meri strumenti per indurre in inganno la vittima, creando quegli artifici e raggiri che caratterizzano il reato in questione (art. 640 del Codice Penale).

La frode informatica, invece, si verifica ogni qual volta taluno, alterando in qualsiasi modo il funzionamento di un sistema informatico o telematico o intervenendo senza diritto con qualsiasi modalità su dati, informazioni o programmi contenuti in un sistema informatico o telematico o ad esso pertinenti, procura a sé o ad altri un ingiusto profitto con altrui danno.

I due reati, benché apparentemente simili, presentano invece importanti differenze: nel caso della truffa comune mediante mezzi informatici, la Rete e, più in generale, le nuove tecnologie servono per porre in essere quegli artifici o raggiri diretti a ingannare la vittima. Nel caso della frode informatica, invece, non occorre porre in essere artifici o raggiri per indurre l’utente in errore ma è sufficiente alterare il sistema informatico (con proprio profitto e con altrui danno). In altri termini, si può dire che nella truffa comune si inganna l’essere umano mentre nella frode informatica si “inganna”, alterandolo, uno strumento informatico.

Il phishing è una particolare forma di truffa comune realizzata tramite la Rete: in particolare, un soggetto tenta di ingannare la vittima convincendola a fornire informazioni, personali, dati finanziari, codici di accesso, ecc. Tale reato viene commesso attraverso l’invio di e-mail mediante i normali canali di spam (mail spazzatura inviate a milioni di destinatari i cui indirizzi sono costruiti a caso o presi da Internet attraverso registrazioni su siti, newsgroup, forum, ecc.) ove dei criminali cercano di carpire i codici di accesso agli home banking personali dei destinatari.

Il phishing è definito dalla giurisprudenza della Suprema Corte come “quell’attività illecita in base alla quale, attraverso vari stratagemmi (o attraverso fasulli messaggi di posta elettronica, o attraverso veri e propri programmi informatici ed malware) un soggetto riesce ad impossessarsi fraudolentemente dei codici elettronici (user e password) di un utente, codici che, poi, utilizza per frodi informatiche consistenti, di solito, nell’accedere a conti correnti bancari o postali che vengono rapidamente svuotati” (Cass., 17 gennaio 2011, n. 9891).

Viene definito “phishing di secondo livello” il reclutamento (al fine di rendere più complesse le indagini e di rendere meno efficaci i controlli euristici implementati dalle banche), attraverso sempre e-mail di spam, di soggetti che dietro il miraggio di uno pseudo lavoro si prestano a comunicare i dati del proprio conto corrente sul quale verranno diretti i bonifici on line frutto della illecita acquisizione delle password e ad effettuare a loro volta bonifici o altre operazioni a favore dei criminali (trattenendone una parte a titolo di provvigione) con la conseguenza, non solo di trovarsi invischiati in un procedimento penale, non essendo tra l’altro facile far poi risultare la propria buona fede, ma di essere costretti, sul piano civilistico, a restituire tutto quanto ricevuto (e non solo quanto trattenuto) al titolare del conto da cui provengono i fondi a titolo di indebito oggettivo.

Esempio di truffa a mezzo e-mail

7) Le violazioni della privacy.

La privacy o il diritto alla riservatezza è quel diritto alla esclusività di conoscenza di ciò che attiene alla vita privata di ciascuno, caratterizzato, quanto ai soggetti, dal fatto che oltre al titolare del diritto e senza il suo consenso, nessuno è legittimato a prendere conoscenza della sfera privata altrui ed a divulgarne gli aspetti.

Il progresso tecnologico e la vorticosa espansione dei mezzi di comunicazione di massa hanno fortemente ridisegnato i limiti oggettivi del concetto di privacy, avendo accresciuto sempre più la vulnerabilità delle difese individuali della sfera privata e la diffusibilità delle notizie.

L’art. 167 del Codice della Privacy prevede il reato di “Trattamento illecito di dati”, punendo chiunque, al fine di trarre per sé o per altri profitto ovvero di arrecare danno all’interessato, arreca nocumento all’interessato in violazione di specifiche disposizioni di legge.

E’ altresì punito chi, al fine di trarre per sè o per altri profitto o di arrecare danno all’interessato procedendo al trasferimento dei dati personali verso un paese terzo o un’organizzazione internazionale al di fuori dei casi consentiti, arreca nocumento all’interessato.

L’art. 167 bis del Codice della Privacy prevede il reato di “Comunicazione e diffusione di dati personali”, punendo, appunto, la comunicazione e la diffusione di dati personali oggetto di trattamento su larga scala, al fine di trarre profitto per sé o altri ovvero al fine di arrecare danno. La comunicazione o la diffusione devono riguardare un archivio automatizzato di dati personali o una sua parte sostanziale, contenente dati personali oggetto di trattamento su larga scala. Il reato si configura solo se la diffusione o la comunicazione dei dati avviene in violazione di specifiche e limitate disposizioni normative, per lo più applicabili a soggetti che trattano dati professionalmente o per obbligo di legge.

Per “archivio automatizzato” si intende qualsiasi insieme strutturato di dati personali accessibili secondo criteri determinati, indipendentemente dal fatto che tale insieme sia centralizzato, decentralizzato o ripartito in modo funzionale o geografico.

L’art. 167 ter del Codice della Privacy prevede il reato di “Acquisizione fraudolenta di dati personali” oggetto di trattamento su larga scala, e quindi punisce chi acquisisce con mezzi fraudolenti un archivio automatizzato, o una sua parte sostanziale, contenente dati personali oggetto di trattamento su larga scala al fine di trarne profitto o di arrecare danno ad altri. Anche qui vi è come elemento caratterizzante il trattamento su larga scala.

8) Le violazioni del diritto d’autore e la pirateria informatica.

Questa tipologia di reati è molto diffusa sulla Rete anche perché non è ancora radicato nella coscienza sociale il reale disvalore della c.d. pirateria informatica ma, anzi, molti, spesso i più giovani, credono che il download e la condivisione di opere protette dal diritto d’autore sia lecito.

In particolare, in Italia, il pirata del web agisce sapendo che la pirateria è un reato ma nella maggioranza dei casi ritiene che sia improbabile essere scoperto e ancor meno sanzionato e ha una scarsa percezione dei danni che il suo comportamento illecito può generare sul piano culturale ed economico.

A ciò si aggiunge il fatto che in generale vi è scarsa consapevolezza del fatto che scaricando e condividendo illegalmente contenuti audiovisivi sul web aumenta la possibilità di imbattersi in malware, phishing e furto di dati personali, di compromettere la propria attrezzatura tecnologica e di cadere vittime di frodi informatiche.

L’art. 2575 del Codice Civile stabilisce che “formano oggetto del diritto d’autore le opere dell’ingegno di carattere creativo che appartengono alle scienze, alla letteratura, alla musica, alle arti figurative, all’architettura, al teatro e alla cinematografia, qualunque ne sia il modo o l’espressione”.

La Legge n. 633 del 1941 (Legge sul diritto d’autore) contempla attività come la duplicazione, la pubblicazione, o la messa in commercio di questo tipo di materiale, e con particolare attenzione al download, individua diverse condotte illecite punite a seconda della loro gravità.

In particolare, la Legge sul diritto d’autore prevede tre tipologie di illecito e tre diversi gradi di responsabilità, distinguendo se: 1) l’attività illecita di download avviene per fini personali (c.d. pirateria domestica); 2) vi è condivisione del materiale illegittimamente scaricato; 3) vi è condivisione del materiale illegittimamente scaricato con scopo di lucro.

Se si effettua il download illegale di materiale protetto da copyright per uso personale, si incorre in una multa di € 134,00 (che sale fino a € 1.032,00 nel caso in cui i contenuti scaricati siano molti) e nella confisca del materiale incriminato.

Le pene si inaspriscono se il materiale, una volta scaricato illegalmente, viene poi condiviso: se il file sharing viene effettuato senza alcuno scopo di lucro, è prevista una multa che va da € 51,00 a € 2.065,00. Invece, per chi diffonde illegalmente dei contenuti audiovisivi protetti da copyright a scopo di lucro sono previste la reclusione da sei mesi a tre anni e una multa che va da € 2.582,00 a € 15.493,00.

Gli illeciti civili

1) L’ingiuria.

Dal 2016 l’ingiuria non è più reato, ma è un illecito civile. Per punire l’ingiuria non si può procedere, come avviene per la diffamazione, mediante una denuncia all’Autorità Giudiziaria ma si deve procedere con una causa civile: all’esito del procedimento il Giudice condannerà il responsabile al risarcimento del danno e a pagare una multa allo Stato. Per ottenere il risarcimento si dovrà dimostrare l’evento (cioè l’offesa all’onore) e il danno subito.

Si pensi, ad esempio, alle offese inviate su una chat o tramite e-mail o WhatsApp: quando le offese sono state proferite nell’ambito di una discussione tra l’aggressore e la vittima – anche alla presenza degli altri iscritti alla chat – siamo in presenza dell’illecito in questione.

Esempio di ingiuria a mezzo Messanger

2) La violazione del diritto all’immagine.

Uno dei principali illeciti civili commessi per il tramite della Rete è senza dubbio la violazione del diritto all’immagine: l’enorme diffusione che in questi ultimi anni hanno avuto gli smarphone – che consentono di scattare fotografie (o video) e di pubblicarle sui social media in modo immediato – ha comportato una crescita esponenziale delle problematiche relative alla pubblicazione e diffusione delle immagini altrui.

Ogni persona è titolare della propria immagine personale: ciò comporta che la stessa sia “padrona” dell’opera figurativa che la ritrae.

La Legge n. 633 del 1941 si occupa del “ritratto” negli artt. 96 – 98. L’art. 96 stabilisce che “il ritratto di una persona non può essere esposto, riprodotto o messo in commercio senza il consenso di questa”.

Il criterio basilare, quindi, per la diffusione o per la riproduzione o per la pubblicazione di un’immagine altrui è il consenso della persona ritratta.

Occorre sin da subito precisare che il consenso a farsi fare una fotografia non necessariamente comporta il consenso alla pubblicazione o diffusione della stessa sui social network come Facebook o Instagram: si tratta, infatti, di due attività diverse che vanno distintamente autorizzate.

Inoltre, il consenso alla pubblicazione non deve necessariamente essere dato per iscritto anche se tale forma garantisce una prova più sicura rispetto al consenso prestato oralmente.

Il consenso, una volta prestato, può essere sempre revocato in qualsiasi momento dal soggetto ritratto che, quindi, può obbligare colui che prima era stato autorizzato alla pubblicazione o diffusione dell’immagine all’immediata rimozione della fotografia da Internet.

Vi sono però alcune eccezioni alla regola del consenso: ciò si verifica nel caso in cui:

- a) la persona ripresa sia nota al pubblico (ad esempio, un famoso cantante) o ricopra un ufficio pubblico (ad esempio, il personaggio politico);

- b) l’immagine si riferisca a fatti, avvenimenti o cerimonie di interesse pubblico o svolte in pubblico: in questo caso l’immagine o il video devono riguardare l’evento pubblico in generale e non una o più persone specifiche (ad esempio, non è consentito riprendere un primo piano di una persona tra il pubblico senza il suo consenso);

- c) la fotografia abbia implicazioni di giustizia, scopi scientifici, culturali, didattici: ad esempio, è lecita la diffusione, senza consenso, delle fotografie di un pericoloso latitante al fine di assicurarlo alla giustizia, così come è lecita la pubblicazione su un sito Internet di medicina dell’immagine di un paziente affetto da una rara malattia.

Qualora le immagini ritraggano un minore, è sempre necessario il consenso dei genitori o di chi ne esercita la potestà.

Se la pubblicazione è effettuata da soggetti pubblici o da privati per scopi commerciali, professionali o comunque di profitto, il consenso deve essere espresso necessariamente per iscritto e dopo aver fornito all’interessato l’informativa sulla privacy.

Infine, occorrono l’autorizzazione e la comunicazione al Garante per la Privacy quando la pubblicazione fornisce indicazioni sullo stato di salute, sull’orientamento politico, sul credo religioso o sulla vita sessuale del soggetto ritratto o ripreso.

3) Le violazioni del diritto d’autore.

Abbiamo già visto che alcune violazioni del diritto d’autore costituiscono dei reati (illeciti penali). Altre violazioni, meno gravi, costituiscono invece un illecito civile.

Tra le varie violazioni del diritto d’autore che integrano un illecito civile, vi è la diffusione nella Rete di alcune opere d’arte, protette dal diritto d’autore, modificate o alterate. Si pensi, ad esempio, ai numerosi video realizzati e montati su YouTube da utenti amatoriale, che utilizzano come sottofondo delle proprie immagini o delle proprie riprese una canzone di un famoso cantante. In tale caso, per l’associazione di quelle immagini a quella canzone – e per la sua diffusione – è comunque necessario il consenso dell’artista che potrebbe avere tutto l’interesse a non vedere diffusa la sua canzone con quel prodotto multimediale.

L’uso non autorizzato di un’opera musicale preesistente e la relativa registrazione musicale per un video amatoriale pubblicato su una piattaforma digitale equivale non solo a una riproduzione non autorizzata ma anche a una forma di comunicazione al pubblico riservata per legge agli autori dell’opera e agli interpreti e ai produttori della registrazione del brano musicale: un uso del genere costituisce anche una modifica o un’elaborazione sostanziale dell’opera che può ledere diritti economici e morali, nella misura in cui la sovrapposizione della musica alle immagini avvenga senza una corretta identificazione degli aventi diritto (in violazione del cosiddetto diritto di essere riconosciuto autore dell’opera: ovvero del diritto di paternità) o sia tale da danneggiarne la reputazione (nella misura in cui la sovrapposizione della musica alle immagini ne modifichi il carattere originario; si parla in questi casi di una violazione del diritto all’integrità dell’opera musicale).

4) Le violazioni della privacy (riservatezza).

La legge stabilisce che chiunque ha diritto alla protezione dei dati personali che lo riguardano. Quindi, al di fuori delle ipotesi più gravi che, come abbiamo visto, costituiscono reato, se si diffondono in Rete informazioni altrui senza avere il consenso, si realizza l’illecito civile di violazione della privacy, con la conseguenza di dover risarcire i danni al soggetto che è stato leso.

È necessario evidenziare la differenza tra “dati sensibili” e “dati personali”.

In particolare, i dati personali sono quelli idonei a dare informazioni inerenti la propria persona (nome, cognome, indirizzo, data di nascita, residenza, titolo di studio) e che non rientrano in quelli sensibili. Per questi tipi di dati l’interessato ha diritto di ottenere conferma della esistenza o meno di dati che lo riguardano con l’indicazione dei medesimi. Ha diritto ad ottenere l’aggiornamento, la rettificazione o, quando vi ha interesse, l’integrazione che ritiene o la cancellazione o la trasformazione in forma anonima: in ogni caso i dati stessi devono essere trattati in modo lecito e secondo specifiche regole che si possono definire di correttezza. Essi devono essere espliciti, legittimi, esatti, aggiornati, pertinenti, completi e non eccedenti rispetto alla finalità dichiarata.

I dati sensibili sono quei dati idonei a rivelare l’origine razziale ed etnica, le convinzioni religiose, filosofiche e di ogni altro genere, le opinioni politiche, l’adesione a partiti, sindacati associazioni od organizzazioni a carattere religioso, filosofico, politico o sindacale, nonché i dati personali idonei a rivelare lo stato di salute e la vita sessuale: la protezione assegnata al dato sensibile è molto più forte di quella assegnata al dato meramente personale. In particolare, il Codice della Privacy prevede che: i dati sensibili possono essere trattati solo previo consenso scritto dell’interessato; per raccogliere e trattare dati sensibili è necessario avere un’autorizzazione del Garante della Privacy.